Panduan Lanjut untuk Memahami Mac OS X Malware

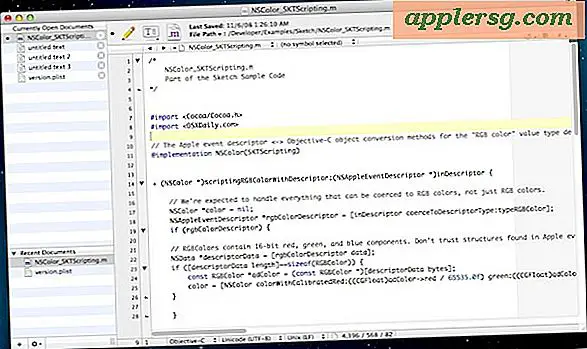

Catatan: Ini adalah topik lanjutan yang ditujukan untuk pengguna ahli Mac . Mac umumnya dianggap aman, setidaknya setidaknya dibandingkan dengan dunia alternatif Windows. Tetapi kenyataannya adalah bahwa sementara Mac umumnya lebih aman daripada Windows, masih ada potensi sah untuk malware melalui OS X, meskipun GateKeeper, XProtect, sandboxing, dan penandatanganan kode. Itu adalah presentasi yang sangat baik dari Patrick Wardle, Direktur Riset di Synack, penyedia solusi keamanan dunia maya, menjelaskan dengan cukup baik, menawarkan tampilan yang bijaksana dan terperinci dari implementasi keamanan saat ini yang dibangun ke dalam OS X, dan bagaimana mereka dapat dielakkan oleh yang jahat. berniat menyerang Mac. Selain itu, tinjauan Synack berjalan lebih jauh dan menyediakan skrip open source yang disebut KnockKnock, yang menampilkan semua binari OS X yang diatur untuk dijalankan saat boot sistem, berpotensi membantu pengguna tingkat lanjut untuk memeriksa dan memverifikasi apakah ada yang teduh berjalan di Mac.

Dokumen yang sangat bagus, berjudul “METHODS of MALWARE PERSISTENCE pada OS X”, dipecah menjadi lima bagian utama:

- Latar belakang pada metode perlindungan built-in OS X, termasuk GateKeeper, Xprotect, sandboxing, dan penandatanganan kode

- Memahami proses booting Mac, dari firmware ke OS X

- Metode mendapatkan kode untuk terus berjalan saat reboot dan masuk pengguna, termasuk ekstensi kernel, menjalankan daemon, tugas cron, diluncurkan, dan memulai & masuk item

- Contoh khusus OS X Malware dan bagaimana fungsinya, termasuk Flashback, Crisis, Janicab, Yontoo, dan produk AV nakal

- KnockKnock - utilitas open source yang memindai binari yang meragukan, perintah, ekstensi kernel, dll, yang dapat membantu pengguna tingkat lanjut dalam deteksi dan perlindungan

Dalam hal itu belum jelas; ini semua cukup maju, ditujukan untuk pengguna ahli dan individu di industri keamanan. Pengguna Mac rata-rata bukan target audiens untuk alat presentasi, dokumen, atau KnockKnock ini (tetapi mereka dapat mengikuti beberapa kiat umum untuk perlindungan malware Mac di sini). Ini adalah dokumen teknis yang menguraikan beberapa vektor serangan potensial yang sangat spesifik dan kemungkinan ancaman masuk ke OS X, itu benar-benar ditujukan untuk pengguna Mac tingkat lanjut, pekerja IT, peneliti keamanan, administrator sistem, dan pengembang yang ingin lebih memahami risiko yang diajukan ke OS X, dan belajar cara mendeteksi, melindungi, dan menjaga terhadap risiko-risiko tersebut.

- Presentasi Synack: OS X Malware Persistence (tautan dokumen PDF langsung)

- KnockKnock: skrip untuk menampilkan binari persisten yang disetel untuk dijalankan pada boot OS X (open source on Github)

Seluruh presentasi Synack Malware adalah 56 halaman panjang rinci dalam file PDF 18MB. Selain itu, skrip python KnockKnock tersedia di GitHub untuk penggunaan dan eksplorasi. Kedua hal ini layak untuk dilihat oleh pengguna Mac tingkat lanjut yang ingin lebih memahami risiko terhadap OS X, teruskan!